Writeup secarmy 2.0

Senin, 19 Agustus 2019

Tambah Komentar

Berikut ini writeup secarmy 2.0 tahun 2019 persembahan dari saya (@script000kiddies000) dan bantuan dari teman teman saya. Seperti biasa urutan writeup : soal, pemabahasan dan flag. saya harap tidak hanya di baca saja tetapi juga di praktek kan.

Prizes [101] -Web-

soal :

I heard that SECARMY is providing exiting prizes for winners, did you checked that out?

Prizes here

Author: TheIllusion

pembahasan :

di berikan link menuju halaman Prize dan disuruh mengecek halaman tersebut. saya mengecek source halaman dan menemukan teks yang sudah di encode dengan base64 seperti ini :

<!--One step closer to prizes: c2VjYXJteXtzMHVyYzNfaTVfbjNjZXM1YXJ5fQo= -->

kita decode menggunakan base64 dan di dapatkan flagnya

flag : secarmy{s0urc3_i5_n3ces5ary}

web_salad [220] -Web-

Soal :

Let us start with a very basic web challenge.

Here is your web application Lets HACK

Author: TheIllusion

Pembahasan :

Di berikan sebuah link saat saya buka menuju sebuah halaman login. seperti ini tampilannya :

seperti biasa saya melakukan view-source, dan pada baris terakhir sendiri saya menemukan sebuah username dan password dalam bentuk hash MD5 seperti ini

<!--username: ee11cbb19052e40b07aac0ca060c23ee--> <!--password: bdc87b9c894da5168059e00ebffb9077-->

untuk melihat username dan password nya bisa menggunakan teknik Crack Hash MD5 di situs hashkiller.co.uk seperti ini hasil crack :

ee11cbb19052e40b07aac0ca060c23ee MD5 user

bdc87b9c894da5168059e00ebffb9077 MD5 password1234

langsung saja kita coba login menggunakan username dan password yang sudah saya crack tadi. saya di alihkan ke halaman index dan melihat view-source halaman tersebut.

dan di dapatkan teks yang sudah di encode base64 dan saya decode teks tersebut :

flag : secarmy{w3b_buck3t_3nc0un7er3d}

Silly Mongolian 2.0 [300] -Web-

Soal :

The silly Mongolian has returned again with his new website, and he has forgotten his password again :(

SECARMY has promised to help him out only if someone is able to find out the flag fragments from the login panel.

Get Set Go...

Silly_mongolian_2

Author: Umair9747

Pembahasan :

Di berikan sebuah link yang menuju sebuah halaman login, tampilannya seperti ini :

seperti biasa kalau soal web saya selalu melakukan view source halaman webnya. saya menemukan sebuah potongan flag yang pertama

saya coba cek satu persatu file yang ada di halaman tersebut seperti css dan js, ketika saya melihat di style.css saya menemukan potongan flag yang ke empat

di file index.js saya menemukan potongan flag yang kedua

dan yang terakhir saya menemukan potongan flag ketiga di file process.js

potongan flag tadi kita gabungkan dan gotcha kita mendapatkan flag.

flag : secarmy{why_1s_th1s_m0ng0li@n_$uch_@_f00l}

Cookie Bank [300] -Web-

Soal :

My Website got h4cked and the attacker flooded it with cookies and stored the new password as a cookie , i managed to clear everything and is left with 10 cookies now , go hunt my password down :)

cookie_bank

Author: Umair9747

Pembahasan :

Di berikan sebuah link sebuah halaman web yang terdapat sebuah tulisan bahwa halaman web tersebut sudah di retas dan untuk memulihkan nya kita harus menggunakan sebuah cookie.

saya cek cookie menggunakan console browser firefox dan di dapatkan sebuah cookie berikut :

"Cookie1=VGhpcyBhaW4ndCBpdCBjaGllZg==; Cookie2=WW91IHNob3VsZCBwcm9iYWJseSBzdWJzdHJhY3QgOC0z; Cookie3=SSBqdXN0IGdhdmUgeW91IGEgaGludCBhbHJlYWR5ISE=; Cookie4=YXJlIHlvdSBzZXJpb3VzPz8/Pw==; Cookie5=c2VjYXJteXt0aGVfJGh5X2MwMGtpZV93MXRoMW59; Cookie6=Z2V0IGEgdGltZSBtYWNoaW5lIHlvdSBuMDBi; Cookie7=SGV5IHlvdSdyZSBzdGlsbCBhbGl2ZT8=; Cookie8=U2lyIGZpeCB5b3VyIEdQUw==; Cookie9=U2lyIHlvdSBuZWVkIHRvIHJldGhpbmsgYWJvdXQgeW91ciBkZWNpc2lvbg==; Cookie10=U3RhcnRpbmcgZnJvbSB0aGUgbGFzdCBpIHNlZS4uLg==; PHPSESSID=76fea6b2973c1c31702c96148fc37ca7"

kita mendapatkan banyak sekali cookie dan sudah di encode menggunakan base64, saya coba decode satu persatu. pada cookie yang ke 5 / Cookie5 saya mendapatkan flagnya

flag : secarmy{the_$hy_c00kie_w1th1n}

Classic Blunder [500] -Web-

Soal :

sec-army.ml/classicblunderAuthor: Logan47

Pembahasan :

diberikan web dengan sebuah object JSONanalisa kemungkinan yang ada seperti sql dkk tapi bukan, juga disana terdapat sebuah flag palsu -_-

disini saya menggunakan html tool pada android untuk mendapatkan flagnya, cek pada sourcecode nya

Flag : secarmy{D0M_C110B3R1NG_n_liveOverflow}

Its all in your head [100] -Forensic-

Soal :

Believe me or not its all in your head...

its_all_in_your_head

Author: z0m31en7

Pembahasan :

Di berikan sebuah file gambar tipe png tetapi gambar tersebut tidak bisa di buka / lihat. Setelah di lakukan analisis ternyata file signature pada gambar tersebut rusak. agar bisa di buka kita harus membetulkannya menggunakan Hexeditor.

pertama kita cari terlebih dahulu file signature sesuai tipe gambar tersebut yaitu PNG di https://en.wikipedia.org/wiki/List_of_file_signature.

Tinggal kita ganti 4 byte pertama menjadi seperti ini :

Gambar yang rusak tadi sekarang sudah bisa di buka dan di dapatkan flagnya.

flag : secarmy{h3ad3rs_t3ll_a_l0t}

secret [100] -Forensic-

Soal :

I got some creds for you.

Hope it will help you.

secret,pdf

Author: TheIllusion

Pembahasan :

Di berikan sebuah file pdf tinggal kita select all atau ctrl+a nanti hidden flag nya akan terlihat seperti ini.

flag : secarmy{ain’t_visible?}

The_Confusion [300] -Forensic-

Soal :

Every chunk of Data Matters Look into it Carefully.

flags,zip

Hint : Check Out Various Types of ROT encryption at Cryptii.

Author : Elemental X

Pembahasan :

Di berikan sebuah file zip yang di dalamnya terdapat 4 buah file. saya cek satu persatu file nya menggunakan tool zsteg. saat saya menganalisa file FILE2.png saya menemukan here your flag seperti ini :

setelah saya ubah biner ke ascii di dapatkan flag secarmy{lolthisisthefl@g} tapi sayang nya saat saya submit masih salah. 😥 ternyata itu flag palsu, saya tertipu. Saya pun melanjutkan menganalisa file selanjutnya. yaitu flag1.png

Dan di dapatkan flag palsu lagi secarmy{h3r3_is_y0u4_fl@g} untung nya saya sudah tau kalau itu flag palsu jadi gak saya submit. saya lanjutkan analisis ke dua file terakhir.

kita decode menggunakan caesar shift 13 dan di dapatkan : secarmy{WA3_I7_s

Sedangkan di file FLAG3.png terdapat potongan flag kedua : _04_?7Fb:?8N

sesuai dengan clue yaitu decode menggunakan ROT di website cryptii. Saya mencoba satu persatu variant ROT nya dan menemukan hasil flag nya di

ROT47 : 0_c0nfu3ing}

tinggal gabungkan 2 potongan flag tadi dan gotcha.

flag : secarmy{WA3_I7_s0_c0nfu3ing}

The_B1N [300] -Web-

Watch it Carefully ! And The Flag Is Yours , Well the symbol "|" divides.And I don't know why 6 is bit unlucky.

bin,zip

Hint : Check Out the different sets of Hex ChunksAuthor : Elemental X

Pembahasan :

Di beri sebuah file zip yang setelah di ektrak terdapat 2 file gambar b1n.png dan bin1.jpg di lakukan analisa setiap file menggunakan tool online

http://stylesuxx.github.io/steganography/

Pada saat analisa di file b1n.png terdapat sebuah teks yang di duga flag nya.

here you have the flag :- 61 48 52 30 63 48 4d 36 4c 79 39 77 59 58 4e 30 5a 57 4a 70 62 69 35 6a 62 32 30 76 54 45 30 35 63 57 56 33 64 57 6b 3d|61 48 52 30 63 48 4d 36 4c 79 39 77 59 58 4e 30 5a 57 4a 70 62 69 35 6a 62 32 30 76 57 6d 52 71 54 6a 68 4f 51 30 55 3d

sesuai dengan soal kita pisahkan kode hexa menjadi dua bagian di antara tanda | lalu kita decode hexa to ascii, setelah itu kita decode lagi menggunakan base64 dan di dapatkan 2 buah link pastebin.

https://pastebin.com/LM9qewuihttps://pastebin.com/ZdjN8NCE

Saya cek satu persatu link nya dan di dapatkan flag di link kedua

flag : secarmy{PAST3_B1N_H@S_S0LUT10N}

Save Them [300] -Forensic-

Soal :

Please Save My Cats .

cute_cats,zip

Author : Elemental X

Pembahasan :

Di berikan sebuah file zip yang di dalamnya terdapat file gambar neko kawaii, saya cek menggunakan binwalk untuk melihat apa kah ada file tersembunyi.untuk mengektrak file tersembunyi di gambar tersebut kita bisa menggunakan perintah binwalk -e dan hasilnya di simpan di folder _cute_cats.jpg.extracted.

di dalamnya terdapat folder flag yang berisi 2 file flag sama .sauce

saya coba cek di file flag ada 2 link pastebin tetapi hanya ada flag palsu dan terakhir saya cek di file .sauce isi nya adalah teks aneh. Setelah saya cari tau ternyata itu adalah jsfuck, kita bisa decode di situs :

https://enkhee-osiris.github.io/Decoder-JSFuck/

dan di dapatkan flagnya.

flag : c0ng4atulat10ns_y0u_h@v3_th3_fl@g}

Stringy [100] -Reversing-

Soal :

Take it as a gift :)stringy

Author: z0m31en7

Pembahasan :

Di berikan file executable binary ELF 64 bit not stripped. saya coba jalankan file tersebut muncul tampilan kita di suruh memasukkan strings, ketika saya coba masukkan terserah muncul teks missed seperti di bawah :saya analisa file tersebut menggunakan tool IDA PRO untuk melihat pseudocode hasil compilenya. seperti ini pseudocode file tersebut :

nah jadi lebih mudah di pahami sekarang di banding dalam bentuk assembly, karena saya belom terlalu bisa assembly. Yang menarik disini adalah variabel v5 sampai v9 yang menyimpan angka desimal. Saya rubah angka desimal tadi ke dalam bentuk char dan di dapatkan teks aneh seperti berikut.

v5 = 'tJXYjV2c'; v6 = 'rBDMstXe'; v7 = 'oR3X3E2X'; v8 = 'xIHdz91M'; v9 = '9FSI1cmb';

Di karenakan laptop saya 64 bit jadi setiap variabel menampung 8 byte strings. saya coba ambil satu variabel dan menganalisanya. Saya reverse teks nya karena ini little-endian lalu mendecode dengan base64 dan dapatkan teks "secarm"

untuk mempermudah saya membuat script python sederhana untuk mendecodenya :

import base64

flag = []

teks = ["tJXYjV2c","rBDMstXe","oR3X3E2X","xIHdz91M","9FSI1cmb"]

for a in teks :

flag.append(base64.b64decode(a[::-1]))

print "".join(flag)

setelah di jalankan kita mendapatkan flagnya

flag : secarmy{l00k_a7_th3_str1ng5!!}

Smash it! [100] -Reversing-

Soal :

Frustrated? smash it! :)smash it

Author: z0m31en7

Pembahasan :

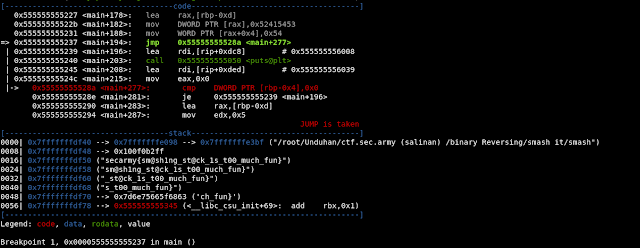

Di berikan file ELF 64 bit, sama seperti sebelumnya saya melakukan analisis menggunakan IDA PRO.dilihat bahwa setiap variabelnya sudah terdapat flag. di coba dengan menggunakan gdb-peda dan lakukan break pada main agar dapat melihat utuh pada stack nya.

$ gdb ./smash

$ pdisass main

$ b *main+194

$ run

dan di dapatkan flag nya

flag : secarmy{sm@sh1ng_st@ck_1s_t00_much_fun}

F-L-A-S-H [300] -Reversing-

Soal :

you can call the FLASH for solving this one :)

F-L-A-S-H

Author: z0m31en7

Pembahasan :

Di berikan file binary ELF 64 dan di lakukan analisa menggunakan ida prosama seperti sebelumnya ada flag di variabelnya. saya menggunakan ltrace untuk melihat panjang dan isi flagnya.

flag : secarmy{7h1s_w45_345y_p34zy}

Backyard COWs [500] -Reversing-

Soal :

A cow came to my backyard and said moO mOo m00!

I asked for the flag and she gave me this binary!?

can you help me get my flag?

Moo

Author: z0m31en7

Pembahasan :

Di berikan file binary ELF 64 dan di lakukan analisis menggunakan IDA PRO

disini ada beberapa percabangan dan diketahui terdapat kondisi pertama untuk memilih 1 dan kedua 13337 untuk mencetak variabel v4. Selain itu bukan hal penting. Saya coba jalankan :

Dan di dapatkan link bit.ly menuju ke googledrive yang berisi teks bahasa sapi "moo".

Saya coba cari tau ternyata itu adalah esolang cows untuk mendecode nya bisa memakai tool online : http://www.frank-buss.de/cow.html

flag : secarmy{d0_y0u_l1k3_c0w_languag3____?}

"16+8" [50] -Starter-

Soal :

Hope ! You are well aware of the Number System.file1,zip file2,zip

hint : Just Add them , And flag is yours

Author: ElementalX

Pembahasan :

didapat 2 file zip, extract dan didapat file1.txt, file2.txt, dimana file tersebut terdapat hex dan octal codesaya decode di https://www.dcode.fr/ascii-code dan gabungkan menjadi sebuah valid flag

flag : secarmy{Num3er_sys73m}

Die Basis [50] -Starter-

Hope you are aware of the "BASE"file,zip

Author: ElementalX

Pembahasan :

di berikan file zip berisi file1.txt dan file2.txtyang pertama adalah base64 dan kedua merupakan base32, decode dan gabungkan.

flag : secarmy{fl@g_1s_th3_b@s3}

Easy Capture [50] -Starter-

Just '0's ans '1'sflagmain,zip

hint : Just binary conversion will do :P

Author : ElementalX

Pembahasan :

didapat sebuah file flagmain.zip, yang diextract terdapat sebuah biner code, coba untuk decodeflag : secarmy{h3r3_y0u_c@ptur3}

IMAGE [50] -Starter-

The image says it all .file,zip

Author : Elemental X

Pembahasan :

Di berikan sebuah gambar berikut :dan di lakukan analisis menggunakan zsteg dan di dapatkan flagnya.

flag : secarmy{th3_im@ge_s4ys_i7_a11}

Th3_G1F7 [50]

Soal :

Just Observe ! And get the Flag ! Believe Me Its very Simple :)

gift_real,zip

Author : Elemental X

Pembahasan :

Di berikan sebuah gambar berikutuntuk caranya hampir sama kayak sebelumnya menggunkana zsteg dan di dapatkan flagnya.

flag : secarmy{h3re_1s_th3_g1ft}

OTAN [100] -Kriptografi-

Soal :

Guess my name !hint,zip

Author:Elemental X

Pembahasan :

Diberikan sebuah text yang berisi sebuah enkripsi seperti berikut :==UNIFORM GOLF ECHO CHARLIE TANGO OSCAR ALPHA PAPA CHARLIE VICTOR QUEBEK ROMEO JULIETT QUEBEK PAPA GOLF VICTOR KILO ECHO UNIFORM==

analisa dan didapat menggunakan enkripsi NATO yang mengambil tiap huruf didepannya. Coba decode pada https://cryptii.com/pipes/nato-phonetic-alphabet

sesuai https://en.wikipedia.org/wiki/NATO_phonetic_alphabet saya mengoreksi ejaan ALPHA dan QUEBEK . Saya ubah sedikit penulisan pada ALPHA menjadi alfa, dan QUEBEK menjadi quebec

Dan di dapatkan teks yang sudah di enkripsi caesar.

decode dan muncul flagnya.

flag : secarmy{natophonetics}

Exchange [100] -Kriptografi-

Soal :

Do you know an astonishing fact ?"SECARMY WILL HELP YOU TO DECODE"

text,zip

Author : ElementalX

Pembahasan :

diberikan sebuah file text seperti berikut :Well I only know this :-TRCSUED{C3HH_TDETO1ODO34}

setelah melalui analisis yang panjang diketahui bahwa itu adalah subtitusi chiper saya coba pada https://quipqiup.com/ . Dan mencoba berbagai cara dengan mengacu pada flag awal SECARMY dan juga mengubah angka sementara sperti 3=E, 1=I agar didapat flag yang mudah dibaca

flag : secarmy{w3ll_subst1tut34}

SQUARE [200] -Kriptografi-

Soal :

The Name is enough . ...

Well there are 26 alphabets

theqrman,zip

Author :ElementalX

Pembahasan :

Di berikan sebuah gambar qrcode seperti berikut :

saya decode di https://zxing.org/w/decode.jspx dan didapat sebuah string

43 15 13 11 42 32 54 { 41 42 _ 25 33 0 52 3_ 44 23 3 _ 52 @ 54 }

diketahui enkripsi menggunakan polybius square, decode dengan online pada

https://cryptii.com/pipes/polybius-square

flag : secarmy{qr_kn0w_orn_w@y}

Flag Basket [200] -Kriptografi-

Soal :

Remember, Flag format is secarmy{your_flag}.flag_basket.png

Author: TheIllusion

Pembahasan :

Di berikan sebuah gambar yang berisi teks seperti berikut :saya rubah gambar to text menggunakan tool online berikut https://www.onlineocr.net/ setelah di dapatkan text nya kita decode menggunakan caesar.

In computer security, a hacker is someone who focuses on security mechanisms of computer and playful{net_work_sys_tems}. While including those who endeavor to strengthen suchgrt{mech_a_nism}, it is more often used by the mass media and popular greatorocul ture} to refer to those who seek access despite these security measures. That is, the media portrays the 'hacker' axt a villain. doyoukm{Never_the_less}, parts of the subculture see their aim in correcting security nothere{pro_ble_ms} and use the word in a positive sense. White hat is the name given to ethical computer hackers, who utilize hacking in a keostby{help_ful} way. White hatiu are becoming a necessary part of the information security field. Most importantly, here is your flag secarmy{OCR_i5 _lit} They operate under a code, which acknowledges that breaking into other people's computers is bad, but that discovering and lolflag{exp_loit_ing} security mechanisms and breaking into computers is still an hereugo{interest_ing} activity that can be done ethically and legally. Accordingly, the term bears strong armyesc{conn_otat_ions} that are favorable oz pejorative, depending on the context.

flag nya ada di antara text tersebut.

flag : secarmy{OCR_i5 _lit}

Exclusive OR Non-Exclusive [210] -Kriptografi-

Soal :

I got an alien string that doesn't make any sense.Could you extract plain text from it for me?

alien_text,txt

Author: TheIllusion

Pembahasan :

didapat sebuah file text berisi hex code

190f090b18071311125a1835035f35080b5f0309350c5a183559040918131a1e035a045f17

sesuai dengan hint yang ada, coba dilakukan bruteforce XOR didapat flag

Pembahasan :

Di berikan file yang di dalamnya berisi text berikut :

25111111251111251111111111251111111111112511111111112511ndaekjaadadaabaaaaaajmadebab.- -.- .- .- .- -.- .- -.- .- .- -.- .- -.- .- .- -.- .- -.- .- .- .- .- .- .- .- .- .- -.- -.-

Di ketahui text tersebut menggunakan 3 buah enkripsi :

1. polybius square

2. trifid chiper

3. morse code

setelah di decode dan di gabungkan di dapatkan hasilnya seperti berikut :

kaaakaakaaaaakaaaaaakaaaaakakkkakkaaaaakaaaaaaaakaakkaakakaaakakaakakaakakaaaaaaaaakk

jika di perhatikan text tersebut seperti enkripsi baconian, tinggal kita rubah k = b lalu di lakukan decode seperti berikut :

dan di dapatkan flagnya.

flag : secarmy{bacnwlllad}

Old Days [300] -Kriptografi-

Soal :

Well lets relive those days...old,txt

Author: z0m31en7

Pembahasan :

diberikan sebuah file text berisi deretan angkadiketahui enkripsi menggunakan Multi-tap Cipher, decode online pada

https://www.dcode.fr/multitap-abc-cipher

flag : secarmy{relivetheolddays}

Bruteforce [100] -MISC-

Soal :

Just look into the picture.You literally have lot of passwords .MEME,zip

hint : EsoLang Is the only Answer

Author : ElementalX

Pembahasan :

Di berikan sebuah file zip yang berisi sebuah gambar berikut :lakukan pengecekan menggunakan binwalk untuk melihat hidden file, lalu saya coba ektrak juga menggunakan binwalk -e dan di dapatkan 2 file flag.zip and helpdone.txt.

Saya coba buka flag.zip ternyata di password menurut dugaan saya password nya berada di file helpdone.txt seperti ini isi nya.

setelah di lakukan analisis ternyata itu adalah brainfuck, di coba decoode dan didapat "lolyouneedtoencryptthistoesolangbrain" coba untuk mengekstrak flag.zip dengan password tsb namun bukan. mencoba berbagai cara lain yang ternyata password zip tersebut merupakan brainfuck itu sendiri

ektrack flag.zip dan di dapatkan flagnya.

flag : secarmy{h3lp_m3_t0_unz1p}

Author:Elemental X

flag : secarmy{/proc}

Author : ElementalX

Flag : secarmy{traceroute}

look_inside

Author: z0m31en7

coba analisa file tersebut dengan audacity, dan cek pada spectrogram

flag : secarmy{5p3ctrum5_@r3_@w3s0m3}

file

Author : Elemental X

di dapatkan flagnya. sebelumnya saya kejebak huruf O sama 0.

flag : secarmy{IL0V3ASC11}

Author:ElementalX

flag : secarmy{y0u_a4e_r3@lly_g00d}

constructor.cpp

Author: Umair9747

analisa dan mencoba untuk submit student dan employee, ternyata bukan sampai ada hint pada discord, yang menunjukan flag adalah jenis constructor yang dipakai

Flag : secarmy{parameterizedconstructor}

Spoiler Alert - I Really Do :)

Have Fun: nc 68.183.44.136 8282

Author: z0m31en7

jika di lihat seperti qrcode lalu saya pun mengolah nya hingga menjadi gambar seperti ini step nya

1. Di rubah huruf A = U dan yang B = (spasi)

2. itu ukuran perkotaknya 7 huruf, Jadi saya replace 7 huruf jadi 1 huruf

(spasi) 7 kali = (spasi) 1 kali

U 7 kali = U 1 kali

3. terus linenya aku potong tiap @per key 7

hasilnya akan seperti ini :

Setelah itu di rubah ke dalam bentuk gambar dan jadi lah qrcode nya.

untuk lebih mudah nya seperti ini script php otomatisnya buatan temen saya :

ektrack flag.zip dan di dapatkan flagnya.

flag : secarmy{h3lp_m3_t0_unz1p}

Directories [100] -MISC-

It is a type of illusionary filesystem. It does not exist on a disk. Can U name it ? Flag Format :- secarmy{/flag}Author:Elemental X

Pembahasan :

flag : secarmy{/proc}

Travel [100] -MISC-

Well , I need to discover the path the packet takes . ,Author : ElementalX

Pembahasan :

Flag : secarmy{traceroute}

Look Inside [100] -MISC-

Soal :

Have you looked inside?look_inside

Author: z0m31en7

Pembahasan :

diberikan sebuah file audio wavcoba analisa file tersebut dengan audacity, dan cek pada spectrogram

flag : secarmy{5p3ctrum5_@r3_@w3s0m3}

Get_Me [100] -MISC-

Soal :

I have been provided a file with .txt extension . I am unable to identify what the heck is that ? Can u help Me ? Please! BTW I love ASCIIfile

Author : Elemental X

Pembahasan :

Diberikan sebuah file zip yang berisi sebuah base 32 dan di lakukan decodedi dapatkan flagnya. sebelumnya saya kejebak huruf O sama 0.

flag : secarmy{IL0V3ASC11}

THE PASTE [300] -MISC-

Soal :

I love BASH scripting .By the way I found out something on the bin "c8XApTYD" Can you help me to find it , It is pasted by the way.Hope the Internet will help you.Author:ElementalX

Pembahasan :

seperti hint pada judul, kemungkinan adalah sebuah link dari pastebin. jadi https://pastebin.com/c8XApTYD di buka dan di dapatkan flagnya.flag : secarmy{y0u_a4e_r3@lly_g00d}

Constructor Ninja [300] -MISC-

Soal :

I am sure you would have heard the term constructor if you are learning any language like C++ ,c# etc. Analyse this code and find out the constructor being used in it. Flag format: secarmy{constructorname} Note: Don't add any spaces in the flag!constructor.cpp

Author: Umair9747

Pembahasan :

diberikan sebuah code C++ seperti berikut yang disuruh mencari nama constructor

analisa dan mencoba untuk submit student dan employee, ternyata bukan sampai ada hint pada discord, yang menunjukan flag adalah jenis constructor yang dipakai

Flag : secarmy{parameterizedconstructor}

Quick Response [500] -MISC-

Soal :

Do you like different representations of Data?Spoiler Alert - I Really Do :)

Have Fun: nc 68.183.44.136 8282

Author: z0m31en7

Pembahasan :

Diberikan koneksi nc 68.183.44.136 8282 yang menghasilkan banyak string seperti inijika di lihat seperti qrcode lalu saya pun mengolah nya hingga menjadi gambar seperti ini step nya

1. Di rubah huruf A = U dan yang B = (spasi)

2. itu ukuran perkotaknya 7 huruf, Jadi saya replace 7 huruf jadi 1 huruf

(spasi) 7 kali = (spasi) 1 kali

U 7 kali = U 1 kali

3. terus linenya aku potong tiap @per key 7

hasilnya akan seperti ini :

Setelah itu di rubah ke dalam bentuk gambar dan jadi lah qrcode nya.

untuk lebih mudah nya seperti ini script php otomatisnya buatan temen saya :

setelah itu kita decode qrcode nya di https://zxing.org/w/decode.jspx

dan di dapatkan link bit.ly yang menuju sebuah gambar berisi flag

flag : secarmy{L3t5_m4K3_QR_gr3AT_4ga1N}

Poor prisoner [550] -MISC-

Soal :

I was playing with my SDR, I saw that someone is trying to communicate through radio, He was captured by some terrorists and needed my help, he told me that he has the flag for this challenge....and gave me these numbers!? Help me get my flag, he risked his life for same, don't disappoint him :)Note- The flag is all lowercase

radio_capture

Author: z0m31en7

Pembahasan :

diberikan sebuah file radio_capture.txt yang berisi seperti inidiketahui itu merupakan sebuah coordinate image, coba dengan online tools pada

https://www.mobilefish.com/services/record_mouse_coordinates/record_mouse_coordinates.php

masukan sebuah gambar dan input kordiinatnya juga dan flag pun didapat

Flag : secarmy{coordinates-everytime}

mohon maaf jika ada salah penulisan atau kurang jelas bisa tinggalkan jejak di komentar. terimakasih semoga bermanfaat.

-Pengalaman adalah kunci nya-

sumber :

- saya sendiri :v

- muh shalah

- hendro (flintz)

- teknorat

- dll

Belum ada Komentar untuk "Writeup secarmy 2.0 "

Posting Komentar